Security-Upgrade-Promotion

Mit dieser Upgrade-Promotion stärken Sie die Cybersecurity und schöpfen das Potenzial der SD-WAN-Technologie voll aus.

Mit nur drei Mausklicks zum sicheren SD-WAN.

Verbessern Sie die Genauigkeit durch ein einzigartiges Design, das dasselbe Protokoll zur Messung der Pfadleistung verwendet wie für den realen Datenverkehr.

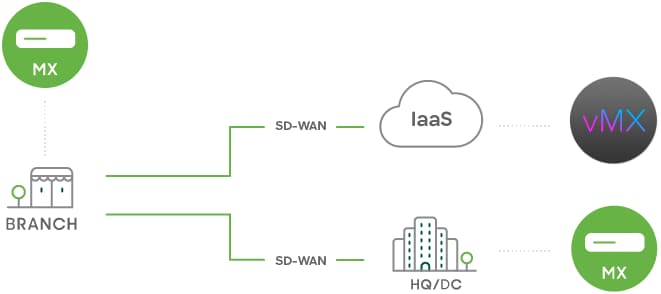

- Schaffen Sie stabile SD-WAN-Konnektivität mit integriertem kabelgebundenem und mobilem WAN, Switching und Wi-Fi

- Optimierter Datenverkehr für alle verfügbaren Pfade, Standorte und Multicloud-/Public-Cloud-/Private-Cloud-Umgebungen

Fortschrittliche und unkomplizierte Cybersecurity

Blockieren Sie automatisch 98 % der Malware – dies ist 25 % mehr als der Branchendurchschnitt – mit Threat-Intelligence von Cisco Talos.

- Balance zwischen Schutz und Performance mit Enterprise-Firewalls, IDS/IPS, URL-Filter, Malwareschutz und SD-WAN

- Mehr Produktivität und weniger menschlicher Fehler – dank einer intuitiven Schnittstelle für Firewall- und SD-Branch-Management

ML-GESTÜTZTE EINBLICKE

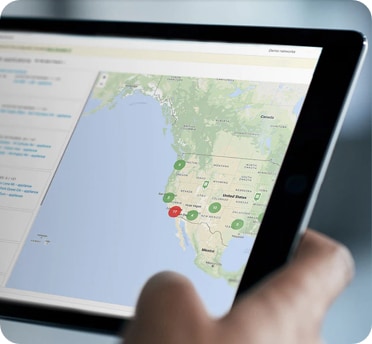

Setzen Sie SaaS-Anwendungsproblemen ein Ende

Erkennen Sie Probleme, sobald sie auftreten – dank Monitoring von internen und externen Domains.

ML-GESTÜTZTE EINBLICKE

Setzen Sie SaaS-Anwendungsproblemen ein Ende

Erkennen Sie Probleme, sobald sie auftreten – dank Monitoring von internen und externen Domains.

Echtzeiteinblicke für wichtige SaaS-Apps in Sekundenschnelle

Erkennung von Problemen, bevor diese sich auf die User auswirken – auch bei nicht verwendeten Apps

ML-gestützte Handlungsempfehlungen mit Bewertungen der Vertrauenswürdigkeit bei LAN, WAN und App-Servern

Ressourcen-Hub

Datenblatt für die MX-Produktfamilie

Erfahren Sie mehr über die multifunktionalen Netzwerksicherheits- und SD-WAN-Bausteine einer SASE-Architektur.

Mehr erfahren (Englisch)Einführung zum sicheren SD-WAN, unterstützt von Meraki

Erfahren Sie mehr über die Sicherheits- und SD-WAN-Merkmale der Meraki MX-Appliances und sehen Sie sich eine ausführliche Demo an.

Mehr erfahren (Englisch)Überblick über Cisco SD-WAN, unterstützt von Meraki

Erfahren Sie, wie SD-WAN definiert ist, informieren Sie sich über die wichtigsten Anwendungsfälle und erhalten Sie einen Einblick in die Funktionsweise von SD-WAN, unterstützt von Meraki.

Mehr erfahren (Englisch)Wann On-Premises- oder Cloud-Security verwenden?

Entdecken Sie Best Practices für den Aufbau eines Cloud-fähigen Netzwerk-Security-Modells.

Mehr erfahren (Englisch)SD-WAN ist magisch. Verfügbar mit allen Formfaktoren.

Sichern und optimieren Sie die Konnektivität zwischen Filialen und Multicloud-Umgebungen mit einer Reihe leistungsstarker Hardwaregeräte und virtueller Appliances. All-in-One-Modelle sind mit integriertem Mobilfunk, Wi-Fi und PoE erhältlich.

Modelle erkunden

Mit SD-WAN können Sie über 150 Standorte sichern und verbinden, während Sie gleichzeitig die Kosten reduzieren.

- Cisco SD-WAN, unterstützt von Meraki, stellt Filialen eine 20 Mal höhere Bandbreite und 4G-Backup zur Verfügung

- 20 % Kostenersparnis für das WAN, nachdem teures MPLS durch Breitband und Glasfaser ausgewechselt wurde

Kosteneinsparungen von 40 % an 42 Finanzdienstleistungsstandorten.

- Drei Netzwerkadministratoren betreuen die Bereiche Wireless, Switching und sicheres SD-WAN

- Die automatische Einrichtung einer sicheren SD-WAN-Fabric war für die Einsparungen bei den Anbindungskosten von entscheidender Bedeutung

Erhebliche Kosteneinsparungen durch Netzwerk-Upgrade auf SD-WAN.

— Fallstudie lesen (Englisch)„Die Flexibilität, bei Bedarf auch außerhalb des Büros arbeiten und von überall aus auf das Dashboard zugreifen zu können, war ein großer Vorteil. Ich würde Meraki auf jeden Fall empfehlen!“

Ein vollständiges Toolkit für ein umfassendes Erlebnis.

Meraki Appliances für Sicherheit und SD-WAN wurden eigens für den Einsatz mit unseren Telearbeiter- und Mobilfunk-Gateways, Wireless Access Points, Switches, MDM und IoT entwickelt. Entwickeln Sie mit nur einer Plattform Erlebnisse in der passenden Größenordnung.